ZTA und die digitale Absicherung biotechnologischer Forschung

ZTA und digitale Sicherheitsmechanismen in der Biotechnologie – eine verständliche Einführung

Zero Trust Architecture (ZTA) beschreibt ein modernes Sicherheitsmodell, das auf konsequente Zugriffskontrolle setzt – unabhängig davon, ob sich Nutzer oder Systeme innerhalb oder außerhalb der eigenen Infrastruktur befinden. Vertrauen wird nicht vorausgesetzt, sondern bei jedem Zugriff neu geprüft: durch genaue Identitätsverifikation, Gerätestatus, Netzwerkposition und Zeitfaktor. Besonders im Bereich der biotechnologischen Forschung, in dem Datenintegrität und Vertraulichkeit entscheidend sind, bietet ZTA eine robuste Schutzstruktur gegen unbemerkte Zugriffe und Manipulationen.

ZTA und ihre Anwendungen in der Biotechnologie: Vertrauensfreiheit als Sicherheitsprinzip

In Laboren, Forschungseinrichtungen und vernetzten Produktionsumgebungen der Gentechnik steigen die Anforderungen an den Schutz sensibler Daten. Klassische Firewalls und Netzwerkgrenzen greifen zu kurz – gerade wenn Geräte, Partnerlabore oder Cloud-Dienste eingebunden sind. Die Zero Trust Architecture (ZTA) setzt deshalb auf ein Modell ohne implizites Vertrauen. Stattdessen basiert der Ansatz auf fortlaufender Identitätsprüfung, minimalen Zugriffsbefugnissen und genauer Kontextanalyse.

Ob im Genomdaten-Transfer, bei der Analyse sensibler Forschungsdaten oder im Labornetzwerk: ZTA schafft Sicherheit durch Kontrolle an jedem Übergabepunkt. Die Anwendungen reichen von der sicheren Anbindung externer Bioinformatik-Dienstleister bis hin zur Absicherung vernetzter Analysegeräte und automatisierter Probenverarbeitung.

| Anwendungsbereich | Beschreibung | Vorteile durch ZTA |

|---|---|---|

| Unternehmen mit Hybrid Work | Flexible Arbeitsmodelle mit Homeoffice, mobilen Geräten und Cloud-Zugriffen. | Sichere Identitätsprüfung, standortunabhängiger Schutz, kontrollierter Zugriff auf Ressourcen. |

| Cloud-Infrastrukturen | Verteilte Systeme in Multi-Cloud- oder Hybrid-Cloud-Umgebungen. | Granulare Zugriffskontrollen, adaptive Sicherheitsrichtlinien, Minimierung lateraler Bewegungen. |

| Kritische Infrastrukturen (KRITIS) | Energieversorger, Gesundheitswesen, Verkehr und öffentliche Verwaltung. | Reduktion der Angriffsfläche, Schutz sensibler Daten und Systeme, Echtzeitüberwachung. |

| Finanz- und Versicherungsbranche | Stark regulierte Sektoren mit hohen Anforderungen an Compliance und Datenschutz. | Verhinderung unautorisierter Zugriffe, Audit- und Reporting-Funktionen, Erfüllung regulatorischer Vorgaben. |

| Behörden und Verteidigung | Militärische und staatliche IT-Systeme mit höchsten Sicherheitsanforderungen. | Zero Trust by Design, Zugriff nur nach mehrfacher Authentifizierung, Kontrolle über jede Verbindung. |

| Software-Entwicklungsteams (DevSecOps) | Agile Teams mit Zugriff auf Code-Repositories, Container-Plattformen und Automatisierungstools. | Sicherung von Entwicklerzugängen, Absicherung der CI/CD-Pipeline, Integration in automatisierte Prozesse. |

| Quelle: Eigene Recherche, ein Auszug | ||

Kernfunktionen & Nutzen von ZTA

Zero Trust Architecture (ZTA) stellt ein zukunftsweisendes Modell dar, um sensible Daten- und Systemumgebungen im Bereich der Biotechnologie konsequent abzusichern. In Forschungseinrichtungen, Labornetzwerken oder bei der Verwaltung genetischer Informationen gewinnt ein kontextsensitives, identitätsbasiertes Sicherheitsdenken zunehmend an Bedeutung.

Hier sind acht zentrale Mechanismen, mit denen ZTA biotechnologische Infrastrukturen schützt:

1. Identitätsverifikation auf mehreren Ebenen

Jeder Zugriff – ob auf Sequenzdatenbanken, Cloud-Plattformen oder Analyse-Tools – wird ausschließlich nach überprüfter Identität und Rollenberechtigung freigegeben. Biometrische Verfahren, digitale Zertifikate und rollenbasierte Freigaben stellen sicher, dass nur autorisierte Fachkräfte Zugang erhalten.

2. Vertrauensbewertung von Laborgeräten und Endpoints

ZTA bewertet kontinuierlich die Integrität eingesetzter Geräte, z. B. Analysecomputer, Labornetzwerke oder Mobilgeräte. Nur verifizierte und konforme Systeme erhalten Zugriff – Geräte mit veralteter Firmware oder unzureichender Sicherheitskonfiguration werden isoliert.

3. Segmentierung kritischer Forschungsbereiche

Durch virtuelle Abschottung (z. B. der Bioinformatik-Server vom Büro-Netz) wird verhindert, dass sich Bedrohungen innerhalb der Infrastruktur ausbreiten. Die Trennung sensibler Bereiche schützt vor Datenabfluss und Sabotage.

4. Dynamische Zugriffssteuerung nach Risikoprofil

Die Zugriffserlaubnis wird nicht statisch vergeben, sondern laufend neu bewertet – etwa abhängig vom Nutzerverhalten, Standort oder der momentanen Gefährdungslage. Risikobehaftete Zugriffsversuche können temporär eingeschränkt werden.

5. Sensordaten und Netzwerkanfragen unter Beobachtung

Jede Bewegung im System – ob von einem Laborgerät, einem Benutzer oder einem KI-Modul – wird analysiert. Abweichungen vom erwartbaren Verhalten lösen automatische Warnungen oder Sperrmaßnahmen aus.

6. Lückenlose Protokollierung für regulatorische Anforderungen

Alle Aktionen innerhalb des Netzwerks – insbesondere an sicherheitskritischen Schnittstellen – werden dokumentiert. So können Audits effizient vorbereitet, regulatorische Vorgaben eingehalten und forensische Analysen durchgeführt werden.

7. Flexible Integration in bestehende Biotech-Systemlandschaften

ZTA ergänzt vorhandene Sicherheitslösungen – etwa Virenscanner, Zugangskontrollen oder LIMS-Systeme – durch kontextuelle Intelligenz. Bestehende Umgebungen müssen dabei nicht komplett neu aufgebaut werden.

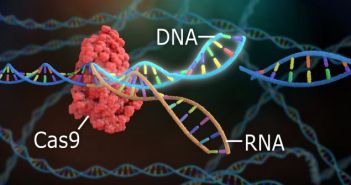

8. Schutz geistigen Eigentums und sensibler Genomdaten

Ob CRISPR-Daten, klinische Studien oder digitale Laborjournale: ZTA schützt digitale Forschungswerte effektiv vor unautorisiertem Zugriff – und schafft Vertrauen in kollaborative, cloudbasierte Forschungsprozesse.

ZTA und ihre Anwendungen in der biotechnologischen Infrastruktur – Schutzmechanismen im digitalen Labor

In der vernetzten Welt moderner Biolabore und Forschungseinrichtungen wird Datensicherheit zum kritischen Erfolgsfaktor. Zero Trust Architecture (ZTA) bietet hierfür ein belastbares Modell: Vertrauen wird nicht vorausgesetzt – jede digitale Aktion muss sich fortlaufend legitimieren. Gerade im sensiblen Bereich gentechnischer Forschung schafft ZTA einen Rahmen, um Datenintegrität, Patentschutz und regulatorische Anforderungen auf höchstem Niveau abzusichern.

1. Zugangsmanagement mit genetischer Präzision

Die zentrale Steuerung von Benutzerrechten erfolgt durch präzise abgestimmte Identitätslösungen. Multi-Faktor-Verfahren und rollenabhängige Freigaben sorgen dafür, dass nur autorisierte Fachpersonen auf sensible Bio-Daten und Versuchsergebnisse zugreifen können – und das in Echtzeit und fortlaufend.

2. Gerätestatus als Sicherheitskriterium

Ob digitale Pipette oder sequenzierender Rechner: Nur sichere, registrierte Endgeräte dürfen Daten austauschen. ZTA bewertet Systemversion, Patchstand und Sicherheitsstatus jedes Instruments vor jeder Verbindung zum Forschungsnetzwerk.

3. Fein verteilte Netzwerkstrukturen im Laborbetrieb

Durch digitale Mikrogrenzen werden Geräte, Dienste und Datenbanken isoliert. Selbst innerhalb eines Forschungsteams ist der Datenfluss streng kontrolliert – etwa zwischen Molekulardatenbanken und Analyseplattformen.

4. Kontextgesteuerte Freigaben im Arbeitsprozess

Zugriffsentscheidungen orientieren sich dynamisch an Standort, Uhrzeit, Rollenprofil und aktuellen Laborbedingungen. So wird vermieden, dass Versuchsdaten außerhalb festgelegter Arbeitsumgebungen manipuliert oder kopiert werden.

5. Intelligente Richtlinienverwaltung

Eine zentrale Policy-Einheit bewertet kontinuierlich, ob der Zugriff kontextuell gerechtfertigt ist. Sie kann automatisch reagieren, etwa bei verdächtigem Verhalten oder Compliance-Verstößen im regulierten Gentechnik-Umfeld.

6. Lückenlose Protokollierung im Forschungsprozess

Alle Systemzugriffe, Dateiabrufe und Transaktionen werden dokumentiert. Echtzeit-Überwachung hilft dabei, Abweichungen früh zu erkennen – ein Muss für Laborakkreditierung und Audits.

7. End-to-End-Verschlüsselung für genetische Informationen

Ob DNA-Sequenzdaten oder Projektdokumentation: Der gesamte Datenfluss wird verschlüsselt übertragen und gespeichert. So bleibt geistiges Eigentum auch im digitalen Transfer gesichert.

8. Adaptive Automatisierung im Sicherheits-Backbone

Dank KI-gestützter Prozesse erkennt ZTA Bedrohungen frühzeitig, passt Regeln an und orchestriert Sicherheitsreaktionen autonom – ideal für dynamische Forschungsszenarien mit hohem Schutzbedarf.

ZTA etabliert sich damit als digitale Sicherheitskultur im Labor. Wer in der Gentechnik mit hochsensiblen Daten arbeitet, findet in diesem Ansatz einen skalierbaren und zukunftsfesten Schutzrahmen für integrative Forschung im 21. Jahrhundert.

ZTA: Vorteile der Zero Trust Architecture für sensible Forschungsdaten

Die Zero Trust Architecture (ZTA) revolutioniert den Ansatz zur Datensicherung in hochsensiblen Bereichen wie der Gentechnologie. Anstelle pauschalen Vertrauens in interne Strukturen basiert ZTA auf konsequenter Überprüfung aller Zugriffsversuche. Das bringt entscheidende Vorteile für Forschungseinrichtungen und Labore:

1. Schutz biologischer Forschungsdaten vor unbefugtem Zugriff

Selbst im internen Netzwerk werden alle Verbindungen geprüft. So bleibt der Zugang zu genetischen Daten, Laborinformationen und Protokollen streng kontrolliert – auch bei kompromittierten Accounts.

2. Sicherheit für dezentral organisierte Forschungsteams

In Zeiten von Cloud-Anwendungen und internationalen Kooperationen sorgt ZTA dafür, dass jeder Zugriff rollen- und kontextbasiert verifiziert wird – unabhängig vom Standort.

3. Eingrenzung möglicher Datenabflüsse bei Angriffen

Durch gezielte Zugriffsbeschränkung auf Zellebene bleibt die Integrität kritischer Systeme gewahrt. Angreifer oder Schadsoftware können sich nicht ungehindert im Netzwerk bewegen.

4. Unterstützung regulatorischer Vorgaben im Biotech-Bereich

ZTA erleichtert die Einhaltung von Normen wie der GxP, EU-GMP oder Datenschutzbestimmungen durch transparente Zugriffsprotokolle und differenzierte Rechtevergabe.

5. Volle Übersicht über alle Nutzerinteraktionen

Mit Echtzeit-Monitoring lassen sich sämtliche Aktivitäten innerhalb der IT-Umgebung nachvollziehen – von der Geräteidentität bis zum verwendeten Protokoll.

6. Eliminierung blinder Vertrauenszonen im Laborumfeld

Zero Trust bedeutet: Kein Benutzer, keine Maschine wird automatisch vertraut. Dadurch wird das Risiko durch interne Fehlkonfigurationen oder manipulierte Geräte drastisch gesenkt.

7. Reibungslose Einbindung neuer Systeme oder Partner

Da sich ZTA an Benutzer-Identität und Sicherheitskontext orientiert, lassen sich neue Forschungstools oder Kooperationsplattformen schnell und sicher integrieren.

8. Dauerhafte Sicherheitsstrategie für Forschungseinrichtungen

ZTA ist kein kurzfristiges Werkzeug, sondern ein dynamisches Sicherheitskonzept – ideal für die langfristige Absicherung innovationsgetriebener Wissenschaftsprojekte.

ZTA und ihre Nachteile im Biotech-Kontext – Chancen und Stolpersteine im Überblick

Zero Trust Architecture (ZTA) etabliert sich zunehmend als Sicherheitsstandard in hochsensiblen Forschungsumgebungen. Gerade in der Gentechnologie, wo geistiges Eigentum, Patientendaten und Forschungsdaten geschützt werden müssen, ist ZTA ein vielversprechender Ansatz – bringt jedoch auch spezifische Herausforderungen mit sich:

1. Umfassende Restrukturierung nötig

Die Einführung verlangt tiefgreifende Anpassungen bestehender IT-Infrastrukturen. Besonders in Forschungsinstituten mit gewachsenen Systemarchitekturen kann die Integration viel Zeit und Ressourcen beanspruchen.

2. Verwaltung wird schnell zur Mammutaufgabe

Eine detaillierte Kontrolle über Benutzer, Endgeräte und Applikationen erfordert ein ausgeklügeltes Berechtigungskonzept. Ohne Automatisierung oder zentrale Plattformen kann die Administration rasch ausufern.

3. Kritische Abhängigkeit von Authentifizierungsprozessen

Funktioniert die Identitätsprüfung nicht zuverlässig oder wird kompromittiert, sind ganze Bereiche plötzlich blockiert – was im Laborbetrieb zu massiven Verzögerungen führen kann.

4. Mögliche Auswirkungen auf Systemgeschwindigkeit

Die kontinuierliche Prüfung aller Kommunikationsprozesse kann bei schlecht optimierter Infrastruktur zu Latenzen führen – etwa bei der Analyse großer Genomdaten oder im Remote-Zugriff auf Laborserver.

5. Nutzerfreundlichkeit leidet ohne Schulung

Forschende könnten durch neue Sicherheitsmechanismen in ihrer Arbeit behindert werden, wenn diese nicht verständlich kommuniziert und sinnvoll integriert sind. Die Gefahr: Umgehung durch Schattenlösungen.

6. Bedarf an ausgefeilten Überwachungsstrukturen

ZTA verlangt permanente Kontrolle über Netzwerkzugriffe und Ereignisse. Dafür sind leistungsstarke Log-Systeme, dedizierte Sicherheitsanalysen und klare Zuständigkeiten erforderlich – oft ein Engpass im Alltag.

7. Finanzieller und personeller Aufwand

Die Einführung ist kostenintensiv und erfordert neben neuer Technik auch Schulungen und Personalaufbau. Für kleinere Biotech-Start-ups kann dies zur Hürde werden.

ZTA bietet entscheidende Vorteile im Schutz sensibler Biotechnologie-Daten – doch die Umsetzung verlangt strukturelle Anpassung und technologische Reife. Wer diese Schritte mit Weitsicht angeht, schafft eine belastbare Sicherheitsbasis für Forschung und Entwicklung.

ZTA und Unternehmen: Wie Biotech-Firmen ihre IT-Sicherheit neu denken

Gerade in forschungsintensiven Branchen wie der Gentechnologie ist der Schutz sensibler Daten essenziell. Zero Trust Architecture (ZTA) setzt auf das Prinzip „Vertrauen ist gut – Kontrolle ist besser“ und fordert eine konsequente Identitätsprüfung sowie Segmentierung sämtlicher IT-Ressourcen.

Biotechnologie-Unternehmen sehen sich dabei mit spezifischen Herausforderungen konfrontiert: Die Zusammenarbeit mit externen Forschungspartnern, der weltweite Zugriff auf Datenbanken oder der Betrieb hybrider IT-Infrastrukturen verlangt nach maßgeschneiderten Sicherheitskonzepten. Die folgende Marktübersicht stellt führende Lösungsanbieter gegenüber und zeigt, welche Systeme sich für den Einsatz in der Life-Science-Branche besonders eignen.

| Hersteller | ZTA-Schwerpunkt | Zentrale Komponenten | Zielgruppe | Integrationsfähigkeit | Datenschutz / Compliance | Besonderheiten |

|---|---|---|---|---|---|---|

| Microsoft | Ganzheitliche Plattform mit starker Identitäts- und Gerätekontrolle | Azure AD, Microsoft Defender, Intune, Entra | Unternehmen jeder Größe | Hervorragend integrierbar in Windows- und Cloud-Umgebungen | DSGVO-konform, regelmäßige Auditierung, EU-Rechenzentren verfügbar | Umfassender ZTA-Ansatz innerhalb des Microsoft-Ökosystems |

| Kontextbasierter Zugriff mit Fokus auf Cloud-native Strukturen | BeyondCorp Enterprise, Google Workspace, Chronicle | Cloud-orientierte Unternehmen, Bildungssektor | Sehr gute Cloud-API-Kompatibilität, offene Standards | Transparente Datennutzung, Privacy-by-Design-Ansatz | Ursprung des BeyondCorp-Modells – Ursprungsidee von Zero Trust | |

| Cisco | Netzwerkzentrierter Zero Trust mit Identity- und Access-Kontrolle | Duo Security, Umbrella, ISE, SecureX | Großunternehmen, Behörden, kritische Infrastruktur | Hohe Kompatibilität mit bestehenden Netzwerken | DSGVO-konform, SASE-ready | Starke Netzwerksichtbarkeit und Threat Intelligence kombiniert |

| Zscaler | Cloud-basierter Zero Trust Network Access (ZTNA) | ZIA, ZPA, Zero Trust Exchange | Mittelstand und Großunternehmen | Cloud-native, unabhängig von Hardwareumgebungen | Konform mit gängigen Datenschutzstandards, inklusive SOC2, ISO 27001 | Hohe Skalierbarkeit und einfache globale Bereitstellung |

| Palo Alto Networks | Komplexe Bedrohungsabwehr & Sicherheitsautomatisierung | Prisma Access, Cortex XDR, NGFWs | Sicherheitsintensive Branchen, Enterprise-Sektor | Hybrid- und Multi-Cloud-fähig, API-gesteuert | Starke Compliance-Tools, kontinuierliche Risikobewertung | KI-gestützte Threat Prevention & integrierte Security-Plattform |

| Okta | Identitätszentrierter Zero Trust-Ansatz | SSO, Adaptive MFA, Universal Directory, Okta Identity Cloud | Cloud-first-Unternehmen, SaaS-Anbieter | Offene APIs, nahtlose Einbindung in Drittplattformen | Stark in Identity Governance, SOC2, FedRAMP-zertifiziert | Vorreiter im Bereich Identity-as-a-Service (IDaaS) |

| Quelle: Eigene Recherche, ein Auszug | ||||||

ZTA und Kostenfaktoren: Was Zero Trust für biotechnologische Einrichtungen bedeutet

Die Einführung einer Zero Trust Architektur (ZTA) stellt auch in der Biotechnologie-Branche einen strategisch relevanten Schritt in der IT-Sicherheit dar. Doch neben den Vorteilen wie besserer Datenkontrolle und Minimierung von Angriffsflächen sind auch finanzielle Aufwendungen zu berücksichtigen – besonders bei forschungsintensiven Organisationen.

Bereits in der Vorbereitungsphase entstehen Ausgaben für Identitätsmanagement, rollenbasierten Zugriffsschutz, Netzwerkabschottung und Multifaktor-Authentifizierung. Für Labor- und Forschungsnetzwerke ist zusätzlich oft Spezialhardware notwendig, die den Zugang zu sensiblen Geräten und Protokollen absichert. Hinzu kommt meist externe Unterstützung zur Implementierung, insbesondere bei sensiblen Forschungssystemen oder regulierten IT-Umgebungen.

Auch nach der technischen Einführung verursacht Zero Trust laufende Kosten: Lizenzen für Softwarelösungen im Bereich Anomalieerkennung, Wartung von Sicherheitskomponenten, sowie personelle Ressourcen für kontinuierliches Monitoring. Dazu gehören speziell geschulte Fachkräfte, die sowohl Cybersicherheitswissen als auch Verständnis für biotechnologische Prozesse mitbringen müssen.

Zudem entstehen indirekte Aufwendungen – etwa durch interne Schulungen, Dokumentationspflichten, Reorganisation von Zugriffsrechten und die Anpassung bestehender Arbeitsabläufe. In biotechnologischen Forschungseinrichtungen kann dies zu temporären Einschränkungen führen, etwa bei automatisierten Laborprozessen oder Datentransfers.

Langfristig kann die Investition in Zero Trust jedoch auch Kosten reduzieren: durch vermiedene Datenschutzverletzungen, geringeren Aufwand bei Audits und eine verbesserte digitale Resilienz. Gerade in einem Umfeld, in dem Innovationsschutz und regulatorische Konformität oberste Priorität haben, erweist sich ZTA als tragfähige und zukunftssichere Sicherheitsstrategie.

Weitere sicherheitsrelevante Aspekte von ZTA in der Biotechnologie

1. Schutz sensibler Forschungsdaten

Biotechnologische Einrichtungen verarbeiten große Mengen vertraulicher Daten – von Genomdaten bis hin zu Versuchsreihen. ZTA ermöglicht eine granulare Zugriffskontrolle und schützt Forschungsdaten besser vor internen und externen Risiken.

2. Compliance in regulierten Umgebungen

Gerade in der Gentechnik sind gesetzliche Vorgaben wie GxP, FDA oder ISO 27001 entscheidend. Zero Trust unterstützt die Umsetzung solcher Standards durch eine nachvollziehbare Zugriffshistorie und sichere Benutzerverwaltung.

3. Geräteisolierung in Laborumgebungen

Viele Laborgeräte sind heute vernetzt – und damit potenzielle Schwachstellen. Mit ZTA können solche Geräte gezielt segmentiert und abgesichert werden, ohne die Forschungsarbeit zu behindern.

4. Integration in hybride IT-Umgebungen

In modernen Forschungszentren sind Cloud-Dienste, On-Premise-Systeme und IoT-Komponenten oft kombiniert. ZTA ermöglicht eine einheitliche Sicherheitsarchitektur über diese heterogenen Systeme hinweg.

5. Prävention durch kontinuierliches Monitoring

Zero Trust setzt auf ständiges Prüfen statt statisches Vertrauen. Für Forschungseinrichtungen bedeutet das: verdächtige Aktivitäten können in Echtzeit erkannt und gestoppt werden – bevor Schaden entsteht.

6. Förderung der Sicherheitskultur

ZTA erfordert nicht nur Technologie, sondern auch Bewusstsein. Durch transparente Prozesse und klare Regeln fördert das Konzept auch die Sicherheitskultur in interdisziplinären Teams.

Zero Trust in der Biotechnologie – 10 praxisnahe Fragen und Antworten

In Laboren, Forschungsinstituten und Life-Science-Unternehmen ist der Schutz sensibler Daten und vernetzter Geräte von zentraler Bedeutung. Die Zero Trust Architecture (ZTA) gilt als vielversprechender Ansatz, um komplexe Sicherheitsanforderungen zu erfüllen. Doch was bedeutet das konkret für den Alltag in der Biotechnologie?

Hier finden Sie 10 praxisrelevante Fragen und Antworten:

- Was ist Zero Trust in einfachen Worten?

Ein Sicherheitskonzept, das grundsätzlich niemandem vertraut – weder außerhalb noch innerhalb des Netzwerks. Jeder Zugriff wird geprüft, verifiziert und protokolliert. - Warum ist ZTA gerade in der Biotechnologie relevant?

Weil hier hochsensible Forschungsdaten verarbeitet werden, deren Verlust oder Missbrauch erhebliche Folgen für Innovation und Patentschutz haben kann. - Wie wirkt sich ZTA auf den Laboralltag aus?

Benutzer erhalten nur Zugang zu den für sie freigegebenen Bereichen – z. B. für bestimmte Geräte, Datenbanken oder Netzsegmente. - Müssen bestehende Systeme ersetzt werden?

In vielen Fällen nicht. ZTA lässt sich auch schrittweise in bestehende Infrastrukturen integrieren, etwa durch segmentierte Netzwerke oder stärkere Authentifizierung. - Welche Risiken adressiert ZTA konkret?

Insider-Bedrohungen, unautorisierte Zugriffe, Malware-Ausbreitung und Datenabfluss – selbst wenn Angreifer bereits im System sind. - Wie steht es um die Umsetzungskosten?

Sie hängen stark von der bestehenden Infrastruktur ab. Für regulierte Bereiche ist ZTA jedoch oft eine wirtschaftlich sinnvolle Investition. - Erfordert ZTA spezielle Schulungen?

Ja – besonders für IT-Verantwortliche, Laborpersonal und externe Partner, die regelmäßig mit Systemen arbeiten. - Gibt es branchenspezifische Lösungen?

Inzwischen ja. Einige Anbieter entwickeln Sicherheitslösungen, die speziell auf biotechnologische Anwendungen zugeschnitten sind – inklusive GxP-Compliance. - Was ändert sich im Datenschutz durch ZTA?

Der Datenschutz wird gestärkt: ZTA unterstützt eine datenschutzkonforme Protokollierung und Zugriffsdokumentation. - Ist ZTA eher strategisch oder operativ?

Beides. Strategisch schafft es eine sichere Basis für künftige Digitalisierungsprojekte. Operativ schützt es aktuelle Systeme im laufenden Betrieb.

Fazit: ZTA als Grundstein für sichere biotechnologische Innovation

Die Zero Trust Architecture bietet für die Gentechnik weit mehr als bloßen Schutz vor Cyberangriffen – sie schafft Vertrauen in digitale Prozesse, wo klassische Sicherheitsmodelle nicht mehr ausreichen. Gerade in Forschungsumgebungen, in denen der Schutz geistigen Eigentums, personenbezogener Daten und regulierter Systeme zentral ist, ermöglicht ZTA ein fein abgestimmtes Sicherheitsniveau auf höchstem Standard.

Durch die konsequente Prüfung aller Zugriffe – unabhängig von Standort oder Rolle – können Labornetzwerke, Geräte und Datenplattformen gezielt vor internen wie externen Bedrohungen abgeschirmt werden. Zugleich unterstützt ZTA eine moderne Compliance-Kultur, die den Anforderungen internationaler Normen wie ISO, GxP oder DSGVO gerecht wird.

Für forschungsgetriebene Organisationen ist ZTA daher kein optionales Sicherheitsfeature, sondern eine strategische Notwendigkeit. Wer auf Zero Trust setzt, stärkt nicht nur die digitale Resilienz, sondern auch die Fähigkeit, biotechnologische Innovationen sicher, regelkonform und zukunftsorientiert voranzutreiben.